Cyber Monday — nigdy nie ufaj, zawsze weryfikuj, czyli Zero Trust w akcji

Dzisiaj chcę poruszyć bardzo ciekawy i zarazem kontrowersyjny temat. Dlaczego kontrowersyjny i czy na pewno kontrowersyjny?.

No właśnie, tutaj droga czytelniczko, drogi czytelniku chciałbym zaprosić do dyskusji i poznać Twoje zdanie.

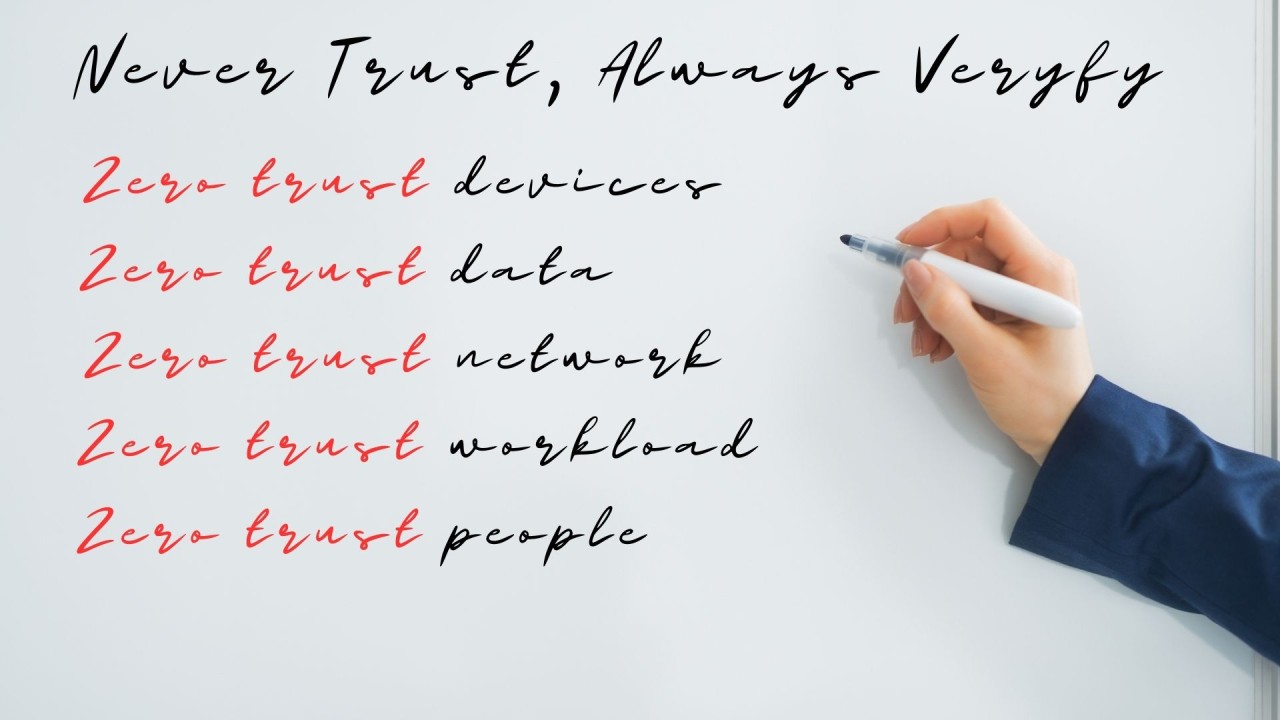

Jak wszyscy zauważamy krajobraz zagrożeń, jaki rysuje się w najbliższym czasie, stawia przed nami, bezpiecznikami coraz to większe wyzwania. Tradycyjne, proste metody zabezpieczeń nie są już wystarczające. Co możemy z tym zrobić?. Na pewno spotkał*ś się ze stwierdzeniem „nigdy nie ufaj, zawsze weryfikuj”.

W tej publikacji skoncentruję się na modelu Zero Trust, któremu to właśnie przyświeca powyższe stwierdzenie.

Co to jest Zero Trust?

Zero Trust to model bezpieczeństwa, który z góry zakłada, że wszystkie działania wewnątrz i na zewnątrz sieci powinno być uznawane za potencjalnie niebezpieczne. W tym modelu stosujemy metodę „nigdy nie ufaj, zawsze sprawdzaj”. Zero Trust wymaga ciągłej weryfikacji każdego żądania dostępu, niezależnie od tego, skąd pochodzi lub gdzie się znajduje w sieci.

„Nigdy nie ufaj, zawsze sprawdzaj” zmienia tradycyjne podejście perimeter-based security, gdzie ochrona w obwodzie była kluczowa, a wszystko, co wewnątrz było uważane za zaufane.

Kluczowe komponenty Zero Trust

Tożsamość adaptacyjna — jest kluczowym elementem modelu Zero Trust. Pozwala na bardziej dynamiczne i inteligentne zarządzanie dostępem. Wprowadza dodatkową warstwę bezpieczeństwa, adaptując się do zmieniających się warunków i potencjalnych zagrożeń w czasie rzeczywistym.

Oto kilka kluczowych aspektów tożsamości adaptacyjnej:

- Dynamiczne uwierzytelnianie — polega na ciągłej ocenie ryzyka i kontekstu sesji użytkownika. Uwierzytelnianie może być wymagane ponownie w przypadku zmiany warunków, takich jak dostęp z nowego urządzenia, nowej lokalizacji, czy też w przypadku próby dostępu do zasobów o wyższym poziomie wrażliwości. System może wymagać dodatkowych form uwierzytelnienia (np. biometria, kody jednorazowe) w zależności od oceny ryzyka.

- Analiza behawioralna — w tym przypadku wykorzystywana jest analiza zachowań użytkowników, aby wykryć nietypowe lub potencjalnie ryzykowne działania. Na przykład, jeśli użytkownik, który zazwyczaj loguje się w godzinach pracy z jednej lokalizacji, nagle próbuje uzyskać dostęp w nietypowych godzinach lub z różnych miejsc, system może to uznać za sygnał wymagający dodatkowej weryfikacji.

- Integracja z innymi systemami bezpieczeństwa — np. takimi jak SIEM (Security Information and Event Management), narzędzia do analizy zagrożeń i systemy zarządzania tożsamością i dostępem (IAM). Integracja ta umożliwia lepszą analizę danych i bardziej skoordynowane podejście do reagowania na zagrożenia.

Mikrosegmentacja — oznacza dzielenie sieci na mniejsze, łatwiej zarządzane segmenty, co pozwala na lepszą kontrolę dostępu. Wykorzystuje zasady bezpieczeństwa do określenia sposobu dostępu do danych i aplikacji w każdym segmencie sieci.

Szyfrowanie — służy do ochrony danych przed kradzieżą, zmianą lub naruszeniem bezpieczeństwa i polega na szyfrowaniu danych w tajny kod, który można odblokować jedynie za pomocą unikalnego klucza cyfrowego.

Zaszyfrowane dane można chronić, gdy znajdują się na komputerach, są przesyłane między nimi lub podczas przetwarzania, niezależnie od tego, czy te komputery znajdują się lokalnie, czy są zdalnymi serwerami w chmurze.

Szyfrowanie polega na kodowaniu „tekstu jawnego” na „tekst zaszyfrowany”, zwykle przy użyciu kryptograficznych modeli matematycznych zwanych algorytmami. Odkodowanie danych z powrotem do postaci zwykłego tekstu wymaga użycia klucza deszyfrującego, ciągu liczb lub hasła również utworzonego przez algorytm (1).

Monitoring i reagowanie — jak większość modeli czy usług w bezpieczeństwie tak i Zero Trust wymaga ciągłego monitoringu sieci i systemów w celu wykrywania nieautoryzowanych działań oraz szybkiego reagowania na wszelkie zagrożenia.

Korzyści

- Zmniejszenie powierzchni ataku — ograniczając dostęp tylko do niezbędnych zasobów, zmniejsza się liczba potencjalnych punktów ataku.

- Lepsza ochrona danych wrażliwych — przez stałe weryfikowanie tożsamości i stosowanie zasad minimalnego dostępu, dane wrażliwe są lepiej chronione.

- Poprawa zgodności z przepisami — model Zero Trust pomaga organizacjom spełniać wymagania regulacyjne dotyczące ochrony danych, takie jak GDPR, HIPAA czy PCI DSS.

Wyzwania

- Koszty — implementacja Zero Trust może być kosztowna z powodu potrzeby zakupu nowego oprogramowania, sprzętu oraz szkolenia personelu;

- Złożoność techniczna — wdrożenie modelu Zero Trust wymaga zaawansowanych technologii i może być technicznie złożone, szczególnie w dużych i rozproszonych organizacjach;

- Kultura organizacyjna — przejście na model Zero Trust wymaga zmiany myślenia w organizacji, co może spotkać się z oporem pracowników przyzwyczajonych do starszych modeli bezpieczeństwa.

Epilog

Model Zero Trust jest odpowiedzią na rosnące i ewoluujące zagrożenia w cyberprzestrzeni, oferując solidną metodę obrony przez wielowarstwowe podejście do bezpieczeństwa.

Serdecznie zapraszam Was do refleksji nad możliwościami zastosowania tego modelu w swojej organizacji, aby lepiej chronić swoje zasoby cyfrowe.

Zachęcam również do podzielenia się swoimi doświadczeniami.

Przypisy:

Dzielnie wspierane przez https://chat.openai.com/