Cyber Monday — Modelowanie zagrożeń, od czego rozpocząć?

Dzisiejszą publikację poświęcam na bardzo ważny element proaktywnego podejścia do zmniejszenia narażenia organizacji na ryzyko. Mowa tutaj o modelowaniu zagrożeń.

Czy to jedyna korzyść płynąca, otóż nie.

Dzięki modelowaniu możemy:

- lepiej zrozumieć nasze systemy — pomaga zespołom IT lepiej zrozumieć swoje systemy i potencjalne wektory ataków;

- poprawa komunikacji — ułatwia komunikację między zespołami ds. bezpieczeństwa, programistami i interesariuszami poprzez klarowne przedstawienie zagrożeń i środków zaradczych.

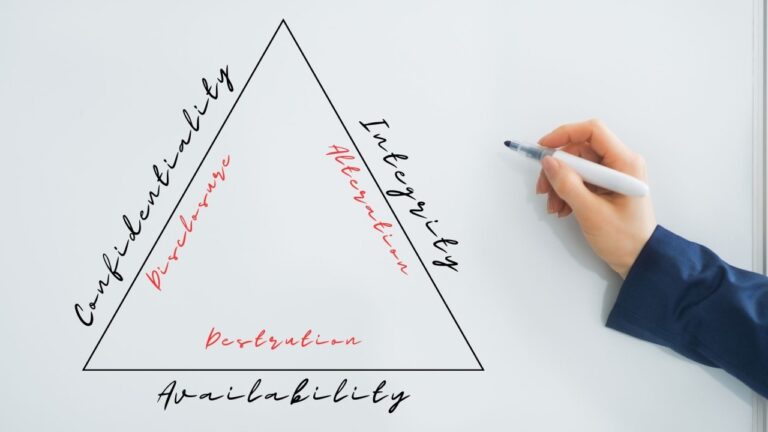

ZAGROŻENIE, PODATNOŚĆ, RYZYKO

Jak napisałem we wstępie, największą korzyścią płynącą ze stosowania modelowania jest zmniejszenie narażenia organizacji na ryzyko. Dlatego, zanim przejdę dalej, chcę wyjaśnić definicje zagrożenia, podatności oraz ryzyka.

Zagrożenie — jest to potencjalne zdarzenie, które może wyrządzić szkodę systemom informatycznym, sieciom, aplikacjom lub danym. Należy pamiętać, że takie zdarzenie może pochodzić zarówno z zewnątrz, jak i wewnątrz organizacji.

Mogą to być ataki hakerskie, złośliwe oprogramowanie, katastrofy naturalne, awarie sprzętu, czy umyślne bądź nieumyślne działania pracowników.

Przykład: Atak phishingowy, w którym napastnik próbuje zdobyć poufne informacje poprzez podszywanie się pod zaufaną osobę lub instytucję.

Podatność — to słaby punkt lub luka w systemie, która może zostać wykorzystana przez zagrożenie, w celu wyrządzenia szkody. Podatności mogą wynikać z błędów w oprogramowaniu, niewłaściwej konfiguracji systemów, braku aktualizacji lub nieodpowiednich procedur bezpieczeństwa. Przykłady podatności to niezałatane luki w oprogramowaniu, słabe hasła, brak szyfrowania danych, czy niewłaściwe ustawienia dostępu.

Przykład: Pracownicy firmy, którzy nie zostali odpowiednio przeszkoleni w zakresie rozpoznawania e-maili phishingowych, oraz brak zaawansowanych filtrów antyspamowych.

Ryzyko — to prawdopodobieństwo, że zagrożenie wykorzysta podatność, powodując negatywne skutki dla naszej organizacji. Przykłady ryzyka to możliwość kradzieży danych przez cyber przestępców, potencjalne straty finansowe z powodu ataku ransomware, czy ryzyko utraty reputacji w wyniku wycieku informacji.

Przykład: Istnieje wysokie prawdopodobieństwo, że część pracowników kliknie w złośliwy link w wiadomości phishingowej, co może prowadzić do kradzieży danych logowania, utraty danych firmowych oraz potencjalnych strat finansowych i reputacyjnych.

DEFINICJA I CEL

Modelowanie zagrożeń jest metodologią stosowaną w celu zidentyfikowania potencjalnych zagrożeń dla systemu, aplikacji lub sieci. Celem jest zrozumienie, gdzie mogą wystąpić słabe punkty, jakie mogą być konsekwencje ataków oraz jak najlepiej im zapobiegać i minimalizować ich skutki.

Podsumowując modelowanie zagrożeń ma na celu zmniejszenie ogólnego narażenia organizacji na ryzyko poprzez identyfikację luk w zabezpieczeniach i potencjalnych wektorów ataku, co pozwala na odpowiednią kontrolę i strategie bezpieczeństwa. Proces ten jest niezbędny do skonstruowania solidnej strategii obrony przed stale zmieniającym się krajobrazem cyberzagrożeń.

Z LOTU PTAKA

W kolejnych publikacjach postaram się zgłębić tematykę modelowania. Dzisiaj jednak spójrzmy na to wszystko z lotu ptaka.

- Określenie celu — identyfikacja konkretnych zasobów należących do organizacji, które mają być chronione (np. dane, aplikacje, systemy). Stworzenie architektury organizacji i przepływu danych.

- Identyfikacja zagrożeń — używanie różnych technik (np. MITRE ATTACK, STRIDE, DREAD, PASTA) do identyfikacji potencjalnych zagrożeń, które mogą mieć wpływ na zidentyfikowane zasoby.

- Ocena zagrożeń — analiza ryzyka związanego z każdym zidentyfikowanym zagrożeniem. Ocena prawdopodobieństwa wystąpienia zagrożenia oraz potencjalnych skutków.

- Priorytetyzacja zagrożeń — ustalanie priorytetów na podstawie oceny ryzyka. Zagrożenia o najwyższym ryzyku są adresowane jako pierwsze.

- Zarządzanie zagrożeniami — opracowanie strategii i wdrożenie środków zaradczych. Może to obejmować zmiany w projektowaniu systemu, dodatkowe mechanizmy zabezpieczeń lub procedury reagowania na incydenty.

- Monitorowanie i aktualizacja — ciągłe monitorowanie systemów pod kątem nowych zagrożeń i regularna aktualizacja modelu zagrożeń.

EPILOG

Modelowanie zagrożeń jest kluczowym elementem każdej strategii cyberbezpieczeństwa, ponieważ pozwala na lepsze przygotowanie się na potencjalne ataki i skuteczniejsze zarządzanie ryzykiem. Pozwala na identyfikację i eliminację zagrożeń na wczesnym etapie, zanim staną się one poważnym problemem. Zachęcam do zgłębienia tego tematu.

Wychodząc naprzeciw, w kolejnych publikacjach przybliżę konkretne techniki i narzędzia modelowania zagrożeń, które będziesz mógł* wykorzystać w swoich proaktywnych działaniach.