Cyber Monday — IAAA framework — fundament bezpieczeństwa informacji

Witam Cię w ten piękny poniedziałkowy poranek w świecie, gdzie bezpieczeństwo cyfrowe jest codziennością, gdzie nasza prywatność i ochrona danych są obowiązkowe.

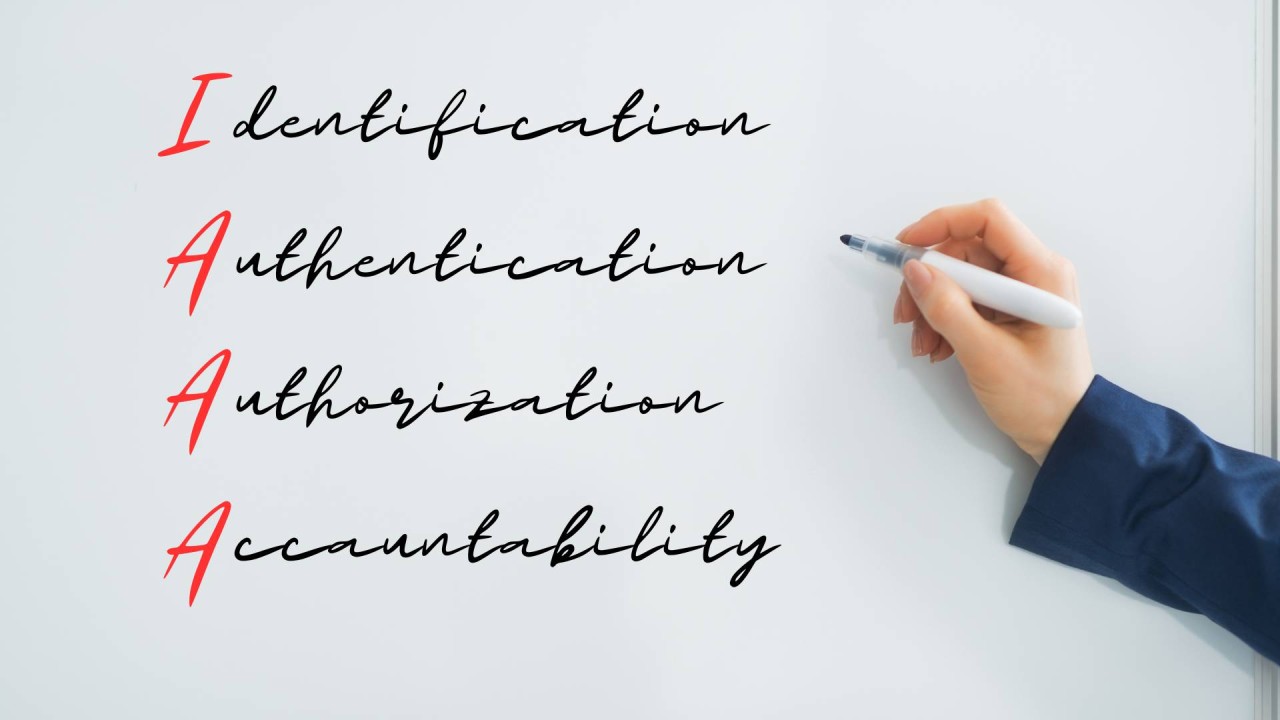

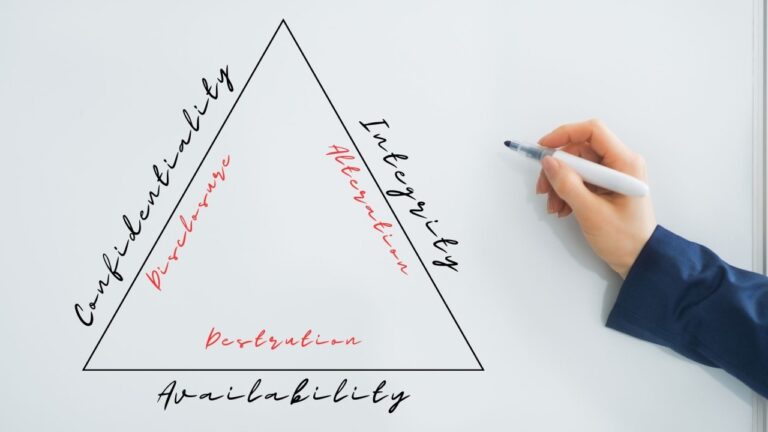

Dzisiaj w ramach #cybermonday inicjatywy 2BeAware chcemy Wam przedstawić, jako uzupełnienie naszej infografiki (patrz tutaj) framework IAAA (Identification, Authentication, Authorization, Accountability), który jest jednym z fundamentów, na których opiera się bezpieczeństwo informacji i który skupia się bezpośrednio na zarządzaniu dostępami.

Zaczynajmy zatem 🙂

Identyfikacja czyli Twoje cyfrowe imię i nazwisko

Jest to pierwszy krok, gdzie przedstawiamy swoją tożsamość. Powszechną formą jest na przykład nazwa użytkownika używana w procesie logowania. Może to także być unikalny identyfikator lub adres e-mail, który mówi systemowi, kto próbuje uzyskać dostęp.

Uwierzytelnianie czyli klucz do Twojej cyfrowej tożsamości

Uwierzytelnianie weryfikuje, czy osoba podająca się za nas jest faktycznie tą osobą. Może się ono odbywać w wielu różnych formach, najbardziej powszechną w dzisiejszym świecie cyfrowym metodą jest użycie swojej nazwy i hasła.

Nie musi to być jednak tylko samo hasło. Istnieje wiele sposobów potwierdzania tożsamości w oparciu o poniższe wskazówki:

Coś, co wiesz – hasła, ciągi wyrazów, PIN itp.;

Coś, co posiadasz – dokument tożsamości, smart card, token, ciasteczka na komputerze itp.).;

Coś, czym jesteś – tzw. biometryka np. odcisk palca, skan siatkówki, geometria twarzy itp.).;

Gdzieś, gdzie jesteś – adresy IP/MAC.;

Coś, co robisz – np. podpis.

Autoryzacja czyli Twoja przepustka do zasobów i danych

Po pomyślnym uwierzytelnianiu przychodzi czas na autoryzację, która określa, do jakich danych i zasobów mamy dostęp. Autoryzacja jest zależna od naszej roli w organizacji oraz od zasad bezpieczeństwa, które nią kierują. Tu wchodzą w grę metody takie jak kontrola dostępu oparta o mechanizmy np:

DAC – Discretionary Access Control – uprawnienia do zasobów i danych przydzielane i zarządzane są indywidualnie przez właściciela zasobu.

MAC – Mandatory Access Control – wymaga uprawnień użytkownika i odpowiedniego poziomu klasyfikacji plików.

RBAC – Role Based Access Control – wymaga roli opartej na grupie w celu dziedziczenia praw dostępu.

ABAC – Attribute-Based Access Control – Aby uzyskać dostęp, wymagane jest spełnienie szeregu atrybutów.

Rozliczalność czyli nasza cyfrowa odpowiedzialność

Ostatni filar, rozliczalność, zapewnia, że wszystkie nasze działania są rejestrowane i mogą być prześledzone.

Rozliczalność jest formą niezaprzeczalności. To cyfrowy ślad, który zostawiamy, umożliwiający późniejsze weryfikowanie naszych akcji. Dzięki temu, w przypadku wystąpienia jakichkolwiek nieprawidłowości, można szybko zidentyfikować i rozwiązać problem.

Case Study, czyli dzień pracy Rose

Rose, jest osobą odpowiedzialną za bezpieczeństwo w nowoczesnej firmie technologicznej.

Swój dzień pracy rozpoczyna od zalogowania się do firmowego laptopa swoimi poświadczeniami.

Podczas identyfikacji wprowadza swój unikatowy identyfikator użytkownika. System rozpoznaje ją jako pracownika firmy i rozpoczyna proces uwierzytelniania.

W trakcie uwierzytelnianie Rose używa silnego unikatowego hasła, w połączeniu z uwierzytelnieniem dwuskładnikowym. Po wprowadzeniu hasła otrzymuje powiadomienie na aplikację znajdującą się w jej telefonie, gdzie wymagane jest potwierdzenie. To dodatkowe zabezpieczenie zapewnia, że nawet jeśli hasło zostałoby skompromitowane, dostęp do systemu nadal byłby chroniony.

Po pomyślnym uwierzytelnianiu system sprawdza jej uprawnienia. Dzięki roli jaką pełni, ma ona dostęp do szerokiego zakresu zasobów, w tym do wrażliwych danych. System autoryzacji precyzyjnie określa, które zasoby są dostępne dla Rose, zapewniając, że ma ona dostęp tylko do danych niezbędnych do wykonania swojej pracy.

W procesie rozliczalności wszystkie działania Rose w systemie są rejestrowane i monitorowane. Każda akcja jest zapisywana z precyzyjnym znacznikiem czasu i identyfikatorem użytkownika. To zapewnia pełną przejrzystość i umożliwia szybką odpowiedź w przypadku niezgodności lub potrzeby audytu.

Kilka wskazówek jak wdrożyć framework IAAA w Twojej Organizacji?

Przeprowadź audyt bezpieczeństwa – zidentyfikuj obecne procesy identyfikacji, uwierzytelniania, autoryzacji i rozliczalności.

Szkolenia dla pracowników – podnieś świadomość bezpieczeństwa wśród swoich pracowników. Edukacja na temat zasad IAAA i ich znaczenia dla ochrony danych może znacząco zmniejszyć ryzyko naruszeń bezpieczeństwa.

Zaimplementuj wieloskładnikowe uwierzytelnianie – to jedna z najprostszych, a zarazem najskuteczniejszych metod na zwiększenie bezpieczeństwa.

Stwórz polityki dostępu oparte na roli (RBAC)– ustawienia autoryzacji, które określają, do jakich zasobów ma dostęp dany użytkownik na podstawie jego roli w organizacji, pomagają w utrzymaniu kontroli nad dostępem do wrażliwych danych.

Monitoruj i rewiduj – regularne przeglądy i monitoring działań w systemach informatycznych są niezbędne, aby zapewnić, że wszystkie procedury działają zgodnie z założeniami i są dostosowane do ewoluującego krajobrazu cyber zagrożeń.

Epilog

Należy pamiętać, że wdrażanie i utrzymanie frameworku IAAA to proces ciągły, wymagający adaptacji i doskonalenia.

Framework IAAA nie tylko wzmacnia bezpieczeństwo Twojej organizacji, ale również buduje zaufanie wśród klientów i partnerów biznesowych, świadomych, że ich dane są chronione z największą starannością.

Zachęcamy do podzielenia się swoimi doświadczeniami lub pytaniami dotyczącymi implementacji frameworku IAAA w komentarzach poniżej.

Wasze spostrzeżenia mogą być cenne dla innych czytelników, poszukujących sposobów na zwiększenie cyberbezpieczeństwa.