Cyber Monday — triady CIA i DAD

Dzień dobry,

Z czym kojarzą Ci się triady, CIA i DAD?.

Mnie osobiście ze zorganizowanymi grupami przestępczymi i agencjami, które na co dzień muszą się z nimi mierzyć.

Niewiele ma to jednak wspólnego z tym, o czym chcę Ci dzisiaj napisać.

Triada CIA i DAD bo o tym będzie dzisiaj mowa.

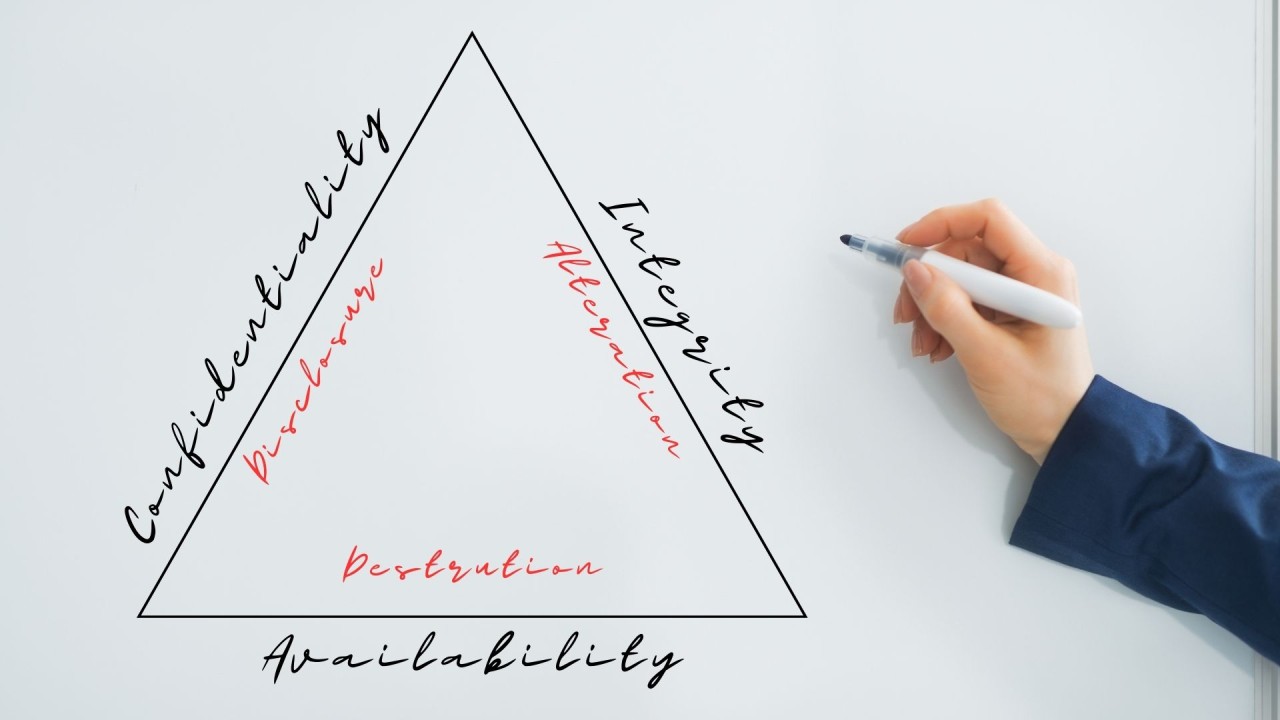

Pierwsza z nich CIA skupia się na trzech fundamentalnych zasadach: Poufność (Confidentiality), Integralność (Integrity) i Dostępność (Availability).

Jej przeciwieństwem jest Triada DAD czyli Ujawnienie (Disclosure) Modyfikacja (Alteration) Zniszczenie (Destruction)

Serdecznie zapraszam do lektury.

Triada CIA

Poufność (Confidentiality)

Poufność możemy porównać do tajemnicy, którą dzielisz tylko z zaufanymi osobami. W kontekście danych cyfrowych chodzi o zapewnienie, że informacje są dostępne tylko dla tych, którzy mają do nich uprawnienia. Poufność chroni nasze dane przed nieautoryzowanym dostępem, co jest kluczowe w przypadku informacji wrażliwych tj. dane osobowe, dane finansowe czy tajemnice handlowe.

Naruszenia nie ograniczają się tylko do skierowanych ataków. Wiele przypadków jest wynikiem ludzkiego błędu, niedopatrzenia lub niekompetencji. Wystąpić również mogą niedopatrzenia w polityce bezpieczeństwa czy źle skonfigurowanej kontroli bezpieczeństwa.

Aby zapewnić bezpieczeństwo poufności, należy wprowadzić poniższe środki zaradcze:

- Szyfrowanie – dane są przekształcane w formę, którą mogą odczytać tylko osoby z odpowiednim kluczem deszyfrującym;

- Kontrola dostępu – ustawienia uprawnień, aby upewnić się, że tylko upoważnione osoby mają dostęp;

- Polityki bezpieczeństwa – wprowadzenie jasnych zasad dotyczących tego, kto i w jakich okolicznościach może uzyskać dostęp do danych;

- Szkolenia pracowników – wprowadzenie regularnych szkoleń uświadamiających z zakresy bezpieczeństwa danych i informacji.

Integralność (Integrity)

Integralność dotyczy zachowania dokładności i kompletności danych przez cały czas. Oznacza to, że informacje nie są zmieniane przez nieuprawnione podmioty, ani przypadkowo, ani w wyniku złośliwych działań. Integralność zapewnia, że kiedy odbierasz dane, możesz być pewien, że są one takie same jak w momencie ich wysłania.

Aby integralność została utrzymana, muszą być wprowadzone kontrole ograniczające dostęp do danych, obiektów i zasobów.

Integralność narażona jest na wiele ataków, między innymi są to wirusy, nieautoryzowane dostępy, backdoor, złośliwe modyfikacje czy też błędy ludzkie.

Aby zapewnić bezpieczeństwo integralności, należy wprowadzić poniższe środki zaradcze:

- Sumy kontrolne i cyfrowe podpisy – aby sprawdzić, czy dane nie zostały zmienione;

- Zarządzanie prawami dostępu – ograniczają możliwość modyfikacji danych tylko do autoryzowanych użytkowników;

- Regularne kopie zapasowe – w przypadku uszkodzenia danych, mogą być one przywrócone do oryginalnego stanu.

Poufność i integralność zależą od siebie nawzajem. Bez integralności, poufność nie może być utrzymana.

Dostępność (Availability)

Dostępność oznacza, że informacje oraz zasoby są dostępne i gotowe do użycia, gdy są potrzebne autoryzowanym użytkownikom. W przypadku ataków, takich jak ataki odmowy usługi (DoS), autoryzowani użytkownicy mogą napotkać trudności w dostępie do informacji, co może poważnie zakłócić działalność organizacji.

Istnieje wiele innych zagrożeń dla dostępności. Obejmują one awarię urządzeń, błędy w oprogramowaniu czy zagrożenia naturalne (pożary, zalania, wyładowania atmosferyczne itp.).

Aby zapewnić bezpieczeństwo dostępności, należy wprowadzić poniższe środki zaradcze:

- Redundancja systemów – duplikowanie kluczowych komponentów systemu, aby w przypadku awarii jeden mógł przejąć funkcje drugiego;

- Zabezpieczenia przed atakami DoS – filtry ruchu sieciowego i inne mechanizmy ograniczające skuteczność ataków mających na celu uniemożliwienie dostępu do serwisów internetowych;

- Planowanie ciągłości działania i odzyskiwania po awarii – przygotowanie planów na wypadek różnych scenariuszy awaryjnych, aby szybko przywrócić normalne funkcjonowanie.

Dostępność zależy zarówno od integralności, jak i poufności. Bez integralności i poufności, dostępność nie może być utrzymana.

Triada DAD

Poza Triadą CIA należy, rozważyć inne zasady, związane z bezpieczeństwem podczas projektowania polityk i wdrażania rozwiązań. Obejmują one Triadę DAD, ryzyka związane z nadmierną ochroną, autentyczność, niepodważalność i usługi IAAA, które opisałem w poprzednim artykule.

Triada DAD (Disclosure, Alteration, Destruction), skupia się na zagrożeniach: Ujawnieniu, Modyfikacji i Zniszczeniu.

- Ujawnienie (Disclosure) – dotyczy naruszenia poufności, gdy nieautoryzowane osoby uzyskują dostęp do wrażliwych informacji.

- Modyfikacja (Alteration) – dotyczy naruszenia integralności, gdy dane są zmieniane bez wymaganych uprawnień.

- Zniszczenie (Destruction) – odnosi się do naruszenia dostępności, gdy dane są uszkadzane lub usuwane, czyniąc je niedostępnymi dla autoryzowanych użytkowników.

Epilog

Zrozumienie triad CIA i DAD to podstawowy krok do tego, jak należy postępować aby chronić nasze zasoby. Stosując zasady poufności, integralności i dostępności, przy świadomym zarządzaniu zagrożeniami ujawnienia, modyfikacji i zniszczenia, możemy zbudować silniejsze systemy bezpieczeństwa.

Każdy punkt triady CIA i DAD jest przeciwieństwem. Należy pamiętać że jeśli nie ma zapewnionej triady CIA, mamy triadę DAD.